- Wireshark

- サイバ-セキュリティ

- 無線キャプチャ

- 有線キャプチャ

- 教育

- 会社

- お問合せ

|

+ペネトレーションテスト機器販売 いけりりネットワークサービスはBadUSB機器 キーロガー 攻撃用AP MiTM機器などぺネトレーションテスト機器を取り扱っております。ここで、Hak5社をはじめとして多くのペネトレーションテスト機器ベンダは公式の販売代理店制度を持っておりません。しかし、米国企業からの仕入やクレジットカードによる決済が行えないお客様も多くいらっしゃるかと思います。弊社の販売するペネトレーションテスト用機器はそのような防衛省様、自衛隊様、都道府県警察様、大学様、企業様向けにお見積書と請求書ベースで代理の購入と販売を行うものです。また原則としてこれらの機器は個人のお客様とのお取引をお断りしております。 ※販売いたしますペネトレーションテスト機器はシステム防護の教育のため実習用のネットワークにて攻撃と対策を学ぶための機器もので、実際に外部インターネットに対しての攻撃やハッキングは不正アクセス行為禁止法をはじめ刑法や民法の法律に抵触し、処罰される可能性があります。 また、Hak5社/Keelog社/Risecure社のペネトレーションテスト機器の習得や活用のための教育を行っております。→オンサイト開催 Hak5社ペネトレーションテスト製品 取扱商品例 |

||

| 無線LANぺネトレーションテスト機器 WIFI PINEAPPLE PAGER 持ち運び可能な無線LANペンテスト機器 WiFi Pineapple pagerは2.4 GHz、5 GHz、6 GHzのトライバンド無線LANおよびBluetooth・BTLEに対応した無線LANぺネトレーションテスト機器です。USB-C充電に対応した2000mAhバッテリーをおよび内蔵Ethernetアダプタ、カラー高解像度ディスプレイ、4 GB EMMC、256 MB RAM、USB 2.0、4つのRGB LED、ブザー、バイブ、RTCで構成され、Hak5シリーズのDucky Scriptを用いて無線LANのテストを行うことができます。 第8世代 PineAP エンジンを搭載し、パケットキャプチャ、Rogue AP(なりすましアクセスポイント)やMan-in-the-Middle(中間者攻撃)、Deauth 攻撃、ハンドシェイク取得、OSINT収集などをライブダッシュボードから実行可能です。 |

|

|

|

||

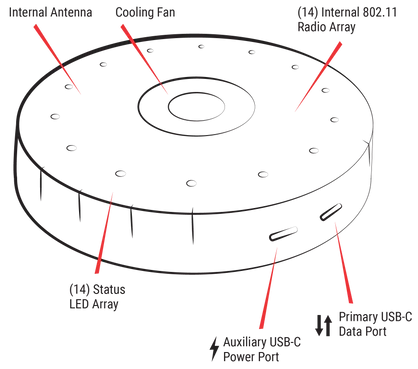

パケットキャプチャ機器 WiFi Coconut 14個の無線LANカードと内蔵Linuxを用いて2.4GHz帯14チャンネルを同時キャプチャ |

||

|

主な仕様 |

|

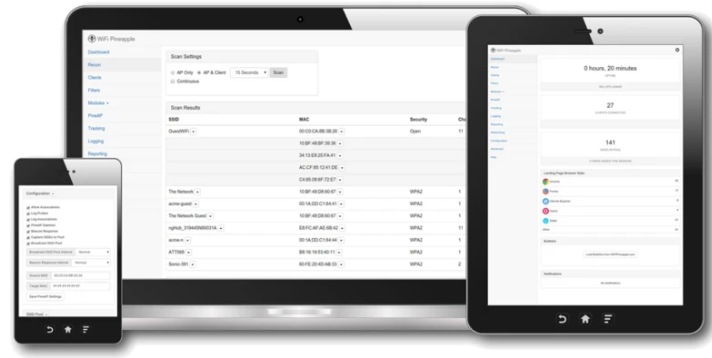

| ペネトレーションテスト用アクセスポイント WiFi Pineapple MARK VII BASIC WiFiパイナップル MARK VII BASIC は2.4GHz IEEE802.11b/g/n に対応し、別途KaliLinuxやaircrack-ngに対応した無線LANカードを用意することなく、オープンソースのツールを利用して無線LANのパケットキャプチャ、MITM、reconnaissance、credential harvesting,といったペネトレーションテストをWeb-UIから簡単に行える機器です。 |

||

|

主な仕様 |

主な機能(BASIC/Enterprise共通) パケットキャプチャ アクセスポイント探索 脆弱性のある機器の発見 フレーム挿入攻撃(Deauth等) 不正APの作成 WPA2/3(PSK/Enterprise)攻撃 MAC/SSIDフィルタ Webインタフェース クラウド管理対応C2 |

ペネトレーションテスト用アクセスポイント WiFi Pineapple MARK VII Enterprise |

||

|

主な仕様 |

|

| Bad USB機器 USB Rubber Ducky 新型USBC/USBA両対応モデルが登場しました。 USB Rubber DuckyはUSBメモリ型のペネトレーションテスト機器で、キーストローク挿入攻撃などを行うことができます。専用のDucky Scriptを用いてプログラミングが可能で、RPAツールとしても活用することができます。Pro及びEliteバンドルではマニュアル・書籍及びWebベースのペイロードスタジオが利用できます。 |

||

|

主な仕様 USB TypeAインターフェース 60MHz 32ビットCPU マイクロSDスロット ペイロードリプレイボタン 分解可能なケース |

主な機能 キーストローク挿入攻撃 Ducky Scriptによるプログラミング 利用可能な多数のペイロード (パスワードキャプチャ、セキュリティ情報ダンプ他) |

Bad USB機器 Bash Bunny Mark II |

||

|

主な仕様 |

主な機能 複数のペイロード挿入(データ取得、バックドア、システム侵入) キーボード他複数のデバイスを仮想化 Ducky Script対応 nmap metasploitを呼出可能 キーストローク挿入攻撃 BluetoothLEによるペイロード起動、トリガ Bluetoothによるジオフェンシング対応 |

| MitM用機器 Packet Squirrel Mark2 新モデル USBC電源 ダイナミックプロキシ・WebUI・VPN・Python対応しました Packet SquirrelはポケットサイズのEthernetのMITMを行うペネトレーションテスト機器です。Ethernetの様々なオープンソースツールを備えており、リモートアクセス、パケットキャプチャ、VPN接続などをスイッチから操作できます。Pro及びEliteバンドルではマニュアル・書籍及びペイロードスタジオが利用できます |

||

|

主な仕様 |

主な機能 MITM攻撃 パケットキャプチャ Open VPNによるトンネル NAT処理 DNSスプーフィング攻撃 USBストレージによる容量拡張対応 Ducky Script対応 NAT、VPN他 Hak5社 クラウドデバイス管理C2 Cloud対応 |

MITM用機器 LAN Turtle |

||

|

主な仕様 |

主な機能 パケットキャプチャ スプーフィング VPN NAT チェックして選択して主要モジュールを設定・実行 (nmap/openvpn/ptunnel/dns-spoof/meterpreter他) Hak5社 クラウドデバイス管理C2 Cloud対応 |

| パケットキャプチャ機器 PLUNDER BUG LAN TAP Plunder Bug LAN TAPはUSB-C接続できる簡易的なインライン接続可能なLANタップです。Windows/Mac/Linuxに対応しており、インライン接続として用いることができるほか、通常のUSB-C Ethernetアダプタとしても利用できます。 |

||

|

主な仕様 10/100BASE-T FastEthernet ASIX AX88772Cチップセット USB-Cタップおよび電源 Android(要root化)対応 Windows/Mac/Linux対応 |

主な機能 インライン接続によるパケットキャプチャ(USB-C経由) 単体のUSB-C Ethernetアダプタとしても機能可能 |

パケットキャプチャ機器 SIGNAL OWL |

||

|

主な仕様 |

主な機能 無線LANキャプチャ アクセスポイント検出 aircrack-ng, MDK4, Kismet他オープンソースツール対応 WiFi/GPS/SDR/Bluetoothアダプタを接続して拡張 Hak5社 クラウドデバイス管理C2 Cloud対応 |

画面キャプチャ機器 SCREEN CRAB |

||

|

主な仕様 |

主な機能 HDMI(FullHD 1080p)映像キャプチャとスクリーンショット MicroSD(SDXC)対応で長期間の記録が可能 ストレージのローテーション対応 オンラインストリーミング対応 Hak5社 クラウドデバイス管理C2 Cloud対応 |

ペンテスト機器 SHARK JACK |

||

|

主な仕様 |

主な機能 autossh nmap nc wget python arp-scan hping3 macchanger ngrep nping p0f tcpdumpなどのツールを用いたネットワークの調査やペンテスト BashおよびDuckyScriptによるスクリプトの実行 内臓ストレージ・USB-CでPC、Mac、Androidと接続と充電 Hak5社 クラウドデバイス管理C2 Cloud対応 |

BadUSB/キーロガー KEY CROC |

||

|

主な仕様 |

主な機能 キー操作のロギング ハードウエアIDクローンによる新旧検知回避機能 キーストローク挿入攻撃 内臓WiFi経由での接続 Duckyスクリプト環境でパターンマッチ可能なペイロード Hak5社 クラウドデバイス管理C2 Cloud対応 |

ペンテスト機器 SHARK JACK CABLE |

||

|

主な仕様 |

主な機能 autossh nmap nc wget python arp-scan hping3 macchanger ngrep nping p0f tcpdumpなどのツールを用いたネットワークの調査やペンテスト BashおよびDuckyScriptによるスクリプトの実行 USB-CでPC、Mac、Android(OTG)に接続 シリアル接続(コンソール)、Web、SSH経由での管理 Hak5社 クラウドデバイス管理C2 Cloud対応 |

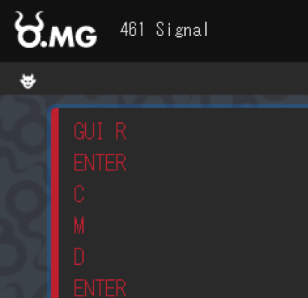

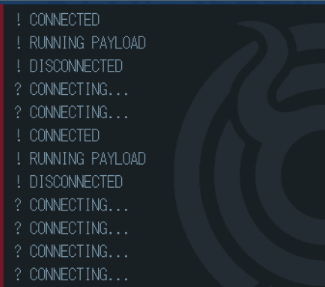

Bad USB機器 O.MG CABLE / O.MG Keylogger Cable |

||

設定はO.MG Programmerが必要です |

主な仕様 Basic以降 |

ケーブル外観 CtoLightning/CtoC |

ケーブルを検出する O.MG Cable Detector |

キーロギング65万ストローク |

Web-UIからDuckyScript互換ペイロード実行 |

| BadUSB機器 OMG Plug WiFi対応 PC/Mac/iOS/Android対応 DuckyScript実行ツール | ||

OMG Plug |

|

O.MG PlugはWiFiを備えたDuckyScript対応

キーストローク挿入ツールです。 |

Keelog社キーロガー製品 取扱商品例 |

||

キーロガー AirDrive Forensic Keylogger Pro 他にモジュール版・ケーブル版もあります。 |

||

|

主な仕様・機能 |

|

| キーロガー AirDrive Keylogger Max 他に無線なしでデータ送信可能なKeyGrabberやモジュール版・ケーブル版もあります。 AirDrive Keylogger Maxは16GBハードウエア暗号化されたメモリを持つキーロガーです。WiFiを内臓しPCやスマートデバイスからアクセス可能です。また、ライブデータストリーム、Emailレポート、タイムスタンプ機能に加えてUSBフラッシュドライブとして認識されるモードを持ち、リモートでもローカルでも活用できます。 |

||

|

主な仕様・機能 |

|

シリアルロガー AirDrive Serial Logger Max 他にモジュール版もあります。 |

||

|

主な仕様・機能 |

|

シリアルロガー Serial Ghost TimeKeeper 他にモジュール版もあります。 |

||

|

主な仕様・機能 |

|

| USBKillは、USBインターフェースに電気的な負荷をかけてインターフェースを誤動作・ストレステストなどを行える統合うsBメモリです。V4では、より強力な放電能力と安定性が向上し、内蔵の充電式バッテリーを搭載し、「オフライン攻撃」も可能になりました。オフラインモード は、既知のすべての USB-C および Lightning(Apple/iPhone)のセキュリティプロトコルを回避でき、スマートフォンや最新ハードウェアのテストを行うことができます。 | ||

|

USBぺネトレーションテスト機器USB Killシリーズ |

|

ぜひお気軽に→ご相談くださいませ。 |

||

Copyright 1996-2010, ikeriri network service corporation, all rights reserved. →先頭 →ホーム |