+中国で大ヒットの一生ネットが無料になる機器こと GSKY GS-27USBを試す。

更新:無線LAN:無断で使う機器販売 電波法違反(無線局の無許可開設)のほう助で経営者ら逮捕への報道について(速報)初回2009年11月5日 いけりり★ネットワークサービス 竹下恵 http://www.ikeriri.ne.jp/

一部更新2010年9月24日 いけりり★ネットワークサービス 竹下恵

竹下恵 (いけりり★ネットワークサービス) →自己紹介 →著書

→個人Blog →Twitter

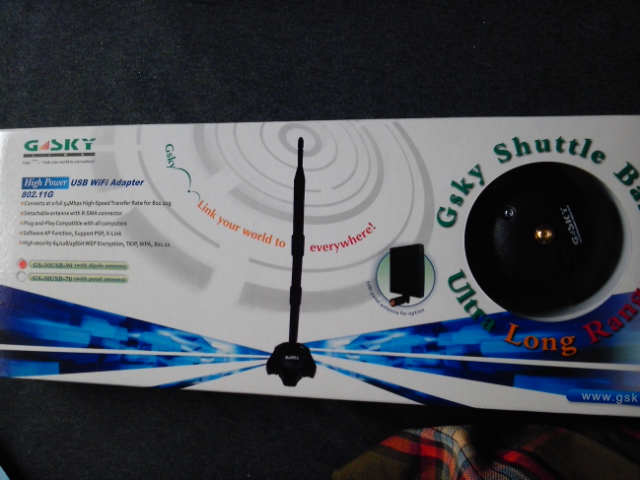

GSKY GS-27USBのパッケージ

G-SKY USB Adapter 70モデル

G-SKY USB Adapter 70モデル

(1)はじめに

WEPキーを解析し、無断で第三者のネットワークを利用することは法律で禁じられています。 なお、Riverbed(CACE)社 AirPcap ClassicおよびAirPcap TXは日本国内のTELEC認証を取得済です。その他の製品は利用方法によっては電波法に抵触する可能性があります。更新:2011年6月14日に 毎日新聞の記事(→産経新聞の記事→Slashdotでの記事)によると、「無線LAN:無断で使う機器販売 経営者ら逮捕へ 大阪」とあり、 「電波法違反(無線局の無許可開設)のほう助容疑で、この電器店など数カ所の家宅捜索を始めた。店の経営者ら数人から任意で事情を聴いており、容疑が固まり次第、同容疑で逮捕する方針。機器の購入者も同法違反の疑いで立件する。 」とのことです!

●いけりり★ネットワークサービスのお客様へ

まず、お客様から問いあわせがあるのですが、弊社で販売しておりますAirPcapシリーズは無線LANのトラブルシューティングおよび問題解決に利用する機器で、TELEC(技適)を取得しております。通信企業やインテグレーター、ユーザー企業様での調査、サイトサーベイ、設計、構築に関しては一切問題ありません。ご安心ください。 さらに、電波を送信していない、受信を主に行うことについては一切問題はありません。ご安心くださいませ。●無線に関わるエンジニアの方・アマチュア無線業務をされる方へ

パケットキャプチャ技術を中心に、セキュリティや無線ネットワークに関わる私自身にとっても、「電子計算機使用詐欺(刑法第246条の2)」や、「電子計算機損壊等業務妨害(刑法第234条の2)」はもちろんのこと、「不正アクセス禁止法(不正アクセス行為の禁止等に関する法律)」で逮捕というのは理解できます。しかし、別件といえる 「電波法違反(無線局の無許可開設)のほう助」で逮捕が成立してしまったことについては、大変な驚きと、そして恐怖を感じます。たとえば、技適をまだとっていない準備段階のアマチュア無線設備(自作の送信機)、海外の携帯電話や無線機器を利用されている方は、摘発を行われる危険性が生じています。

NTT/KDDI/ソフトバンクなどのキャリアの方や、大手のNIerさんであれば、法務部や弁護士が対処できると思います。しかしながら、中小や個人の方が、まずできることとしては、

(1)技適を取得していない機器については、空中線を取り外し、電波暗室での送信のみとし、受信のみを行う。

(2)その目的が「無線LANのただ乗り」でなく、顧客の調査、サイトサーベイ、アマチュア無線業務などであることを証明する証拠(できるだけ証拠能力の高いもの)をきちんと残す。

ことをおすすめします。

いけりり★ネットワークサービス竹下です。アキバ系メディアのPC Watchの記事はもちろんのこと、日経トレンディの記事にもとりあげられた話題の「一生ネットが無料になる解析ソフトつきのLANアダプタ」を入手しました。G-SKY WIRELESS USB Adapterというすごくクラッカー色の強い無線LANアダプタです。弊社で販売しております無線LANキャプチャドングル AirPcapシリーズとの比較もふまえて評価してみました。

(2)一生ネットが無料になるアダプタの正体

この中国IT系サイトで普通に紹介されて大人気の製品ですが、メーカーは台湾のG-Sky社です。機器名は「G-SKY WIRELESS USB Adapter (GSKY GS-27USB)」となっていましたが、こちらの正式な製品名はおそらく「High Power 802.11b/g USB Adapter / GS-27USB-50」と思われます。(写真左上)さらに、アンテナと一体型になった「「High Power 802.11b/g USB Adapter / GS-27USB-70」も発見できました。(写真左下)

(3)G-SKY WIRELESS USB Adapterの特徴

この製品のまず大きな特徴はその出力にあると思います。通常の無線LANの機器は10mW程度の出力しかもたないのに対して、G-SKYはその5倍の50mWの出力を持ちます。チップはRTL8187と、リアルテックですが、Prizm系になり、Linuxでの認識がしやすくなっています。アンテナはミニサイズの端子(M端子をすごーく小さくしたもの)がついていて、90度縦になる感じのブラウンアンテナが付属しています。同サイトをみると、さらに出力を70mWにして、平面アンテナを付属した製品があるようです。

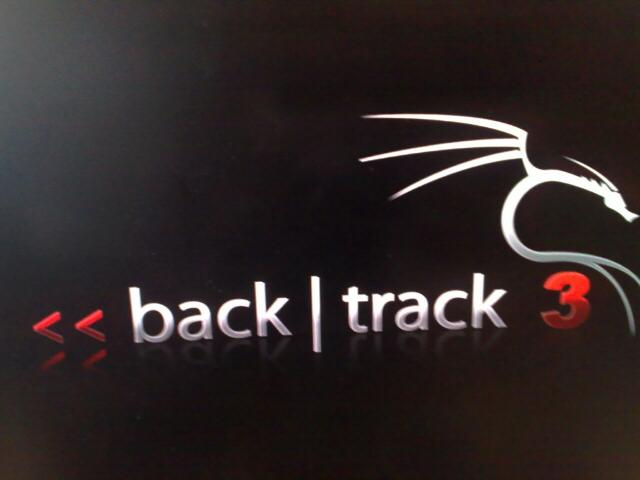

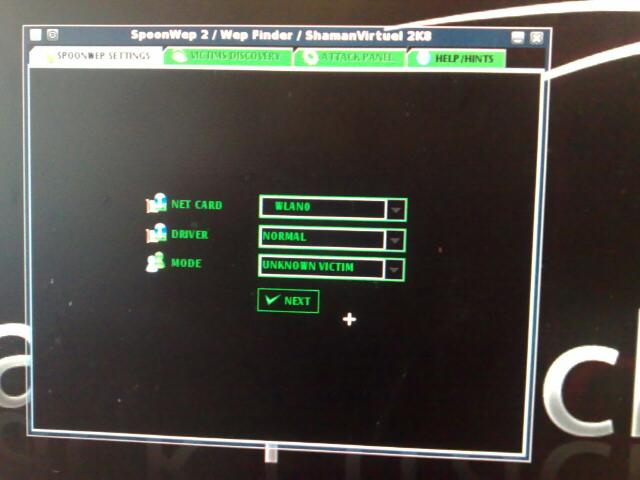

(4)BACKTRACK3のブータブルCDが添付

付属品はこの本体、ブラウンアンテナ、USBケーブル、8cmCDサイズのドライバ(Realtecのデバイスドライバ)、そして、この製品最大のポイントかと思われるWEP解析ツールを含んだハッキング系&セキュリティ調査専用のLinuxディストリビューション「BACKTRACK3」のブータブルCDです。アジアな製品らしく、無地のブランクCDが透明なスリーブに入っていて、後から製品の箱に入れられたみたいです。最初はわかりませんでした。おそらく、世界初のクラックツール同梱無線LANアダプタです。

G-SkyのOUI(Organization Unit Identifier)は00-E-4C

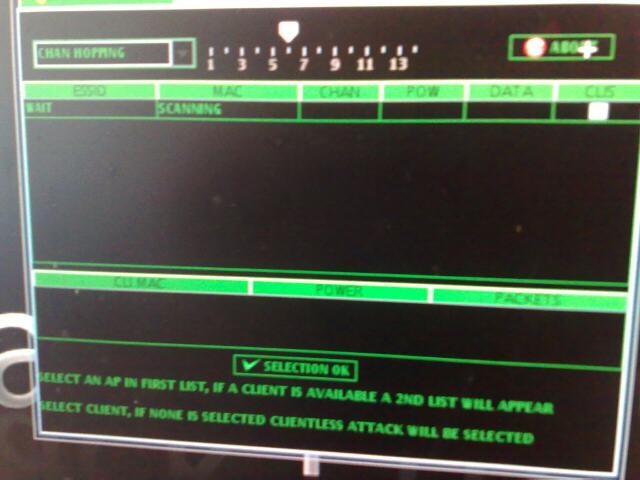

BACKTRACK3起動時※備考1

日本の電波法では、無免許で利用できるGSMバンド(2.4GHz帯)では、無線LANの出力(送信出力)制限は10mWになります。受信は関係ありません。※備考2

いけりりのアマチュア無線ではこれらの数百倍になる1kW(キロワッターとアマチュア業界ではいいます)もの出力を発信することができます。ちなみに地元鹿児島の田舎のTV中継局並の出力です。すごく体に悪いのでだいたい私がアマチュア無線で用いる空中線電力はせいぜい5Wくらい。それでもG-SKYの10倍もあることに注意ください。なお、電波の利得は高さに比例し、出力の二乗に反比例する形で減衰するため、アンテナも重要です。

※備考3

ケータイも同じように出力は小さめですが、年間500円の電波使用料をドコモ、AU、ソフトバンクなどのキャリアが支払っています。

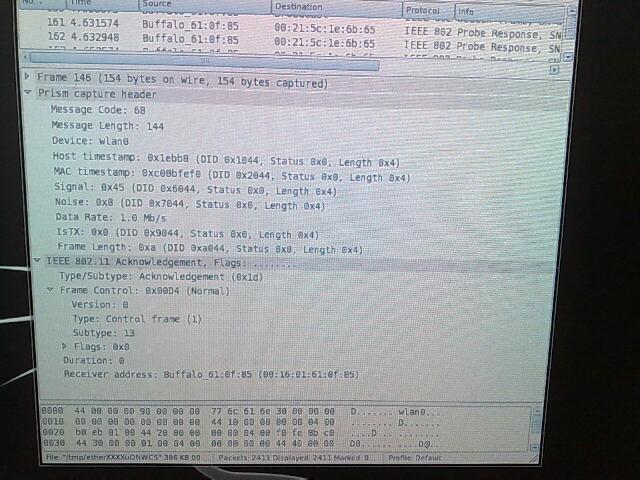

(6)パケットキャプチャは?

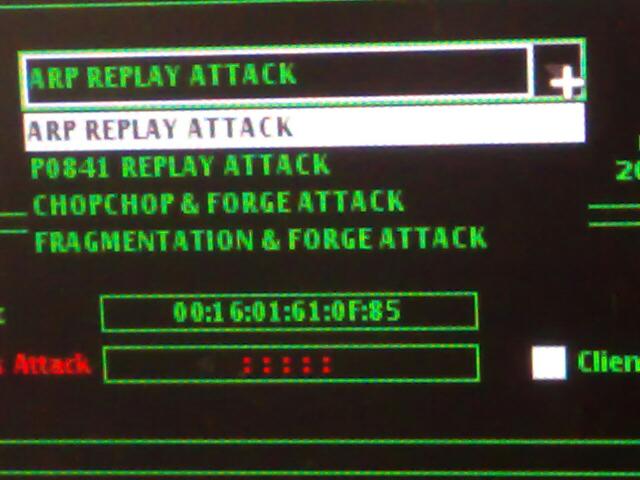

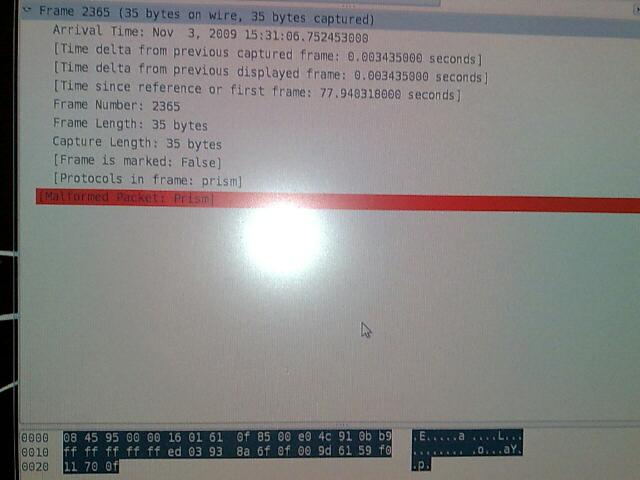

WLAN0に認識されたインタフェースを使って、BACKTRACK3付属のWiresharkでパケットキャプチャを行いました。「Prizm header」という形で低レイヤのヘッダが表示されて、その後にIEEE802.11ヘッダが表示されます。物理層がPrizm扱いになるため、RadiotapHeaderは表示されませんが、チャンネルなどの情報は確認できます。また、IEEE802.11フレーム部の取得はできましたが物理層情報について、仕事や業務では精度や信頼性が微妙な印象を受けました。一方でWLANCONFIGやドライバの設定を詳しくしなくてもLinuxを利用してMonitorモードでの認識とパケットキャプチャ動作が可能です。攻撃ツールを使ってみての感想としては「WEP時代の古いツールかなあ」という印象です。実際の無線LANでは、ARP REPLYに答えてくれるようなクライアントを使って、短時間に大量(基本的に10000個ですが、WEP128ビットの鍵検出の場合、感覚的には50000-100000個)のIVを集めないと、WEPの脆弱性を利用した攻撃は成功しません。そのため、ARP REPLAY以外の攻撃に応じるようなアクセスポイントはすでに日本には少なく、まず脅威としては低いという印象です。

さらに攻撃対象は現実的にWEP64/WEP128限定のため、TKIP/WPAに移行された無線LAN環境については対処できないと思いました。 ただし、LinuxでWLANCFGをいじったり、ドライバを工夫することなく、ブータブルCDでBACKTRACK3を起動して、ツールからすぐにWEP解読が行える環境がすぐに手に入るということは危険ですね。当然将来はBACKTRACK4などを添付してくることが装うされます。

また、これが普通に中国で宣伝されて大流行していることからもEP64/WEP128については、鍵の変更などではなく、TKIPやWPA1/WPA2の環境に移行されることを強くおすすめします。 (竹下恵@いけりり★ネットワークサービス) →お問い合わせはこちら(SSL対応)へお願いします。

パケットキャプチャ時、物理層にはPrizm headerと表示されます。

IEEE802.11管理フレーム(ビーコン等)は取得できました。

弊社取扱の米国CACE社のAirPcap Classicの比較AirPcapとG-SKY USBとの比較表

AirPcapシリーズ 中国で一生(ry メーカー 米国 Riverbed(CACE) 社 台湾 G-SKY社 製品名 AirPcap Classic/TX/EX/NX G-SKY WIRELESS ADAPTER 価格 $199-$599(応相談)

いけりりで送料込み

¥17,000円くらいから秋葉原価格

¥4,000円程度接続 USB USB アンテナ AirPcap NXには2つのブラウンアンテナが付属

1つのブラウンアンテナが付属 出力 製品による 50mW 対応規格 IEEE802.11 a/b/g/n IEEE802.11b 稼働OS Windows XP/Vista/7

(パケット取得や暗号解読もWindowsから可能)ブータブルLinux

(Windows用の通常のデバイスドライバも付属)物理層ヘッダの取得 可能(radiotap header)

詳細情報も確認できます!Prizm headerとして取得される。 WiresharkでのIEEE802.11

フレームのキャプチャ可能 可能 暗号解読ツール kismet/aircrack/aircrack-ngほかAirPcapを利用するソフトウエアおよびWiresharkがWindows上で普通に利用できます。

BACKTRACK3付属ツール

(SPOONWEP/aircrack/Wireshark等)暗号解読対応規格 WEP64/WEP128/TKIP/WPA1/WPA2 WEP64/WEP128 TELEC認定 AirPcap Classicおよび

AirPcap TXはTELEC認定を取得済

グレイなところはありません!

企業で普通に利用いただけます当然ありません。電波法に抵触する可能性があります。 API AirPcapAPIよりWindowsのアプリケーション開発環境から利用可能 WLAN0に認識されるため、LinuxよりWLANCFG等で利用 購入 →現在、摘発される可能性があります!) 参考:AirPcapの紹介

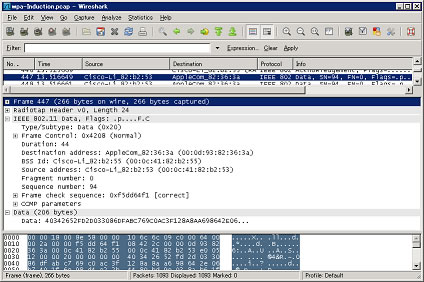

AirPcapを利用してWiresharkにてIEEE802.11フレームを表示した例+AirPcapとは

AirPcapとは、USBポートに挿入するだけで、WindowsOSで簡単に無線LAN(IEEE802.11)のパケットキャプチャを行えるドングル型の機器です。通常、無線LANでパケットをpcap形式で取得するには、無線LANカードをモニターモードに設定する必要があり、特別なNICやLinux等の環境を整える必要がありました。また、無線LANの分析ツールは通常数十万円もする高価な製品が主流でした。AirPcapを用いることで、簡単にWindowsで無線LANのパケットキャプチャや分析を行うことができます。

+AirPcapでできること

AirPcapを利用すれば、オープンソースのLANアナライザ Wiresharkや、無線LANセキュリティツールのAircrack-ngをはじめ、さまざまなツールで無線LANのパケットキャプチャを行い、トラブルシューティング、分析、セキュリティ調査などを行うことが可能になります。+AirPcapを購入するなら!

AirPcapを購入するなら、米国リバーベッド(CACE)社の正規代理店のいけりり★ネットワークサービスなら安心!ご希望に応じてサポートや保守も行っております。また、AirPcapと一緒に用いるWiresharkをはじめとした技術的サポートも行います。正規代理店価格なので、個人輸入等されるよりも必ず安価にお買いもとめできますし、日本語のお見積書、ご請求書、領収書などを発行することができます。特に研究所や大学さまには3個パックがとってもお買い得です。どうぞご利用くださいませ。

Wiresharkに関する主な活動(Sharkfestほか)

Wireshark 開発者会議 Sharkfest'08 にてWireshark開発者のGelard Comb氏および

Wireshark UniversityのLaura Chapel氏といけりり★ネットワークサービス竹下恵

http://www.cacetech.com/SHARKFEST.08/

Sharkfest 2008 (米国マウンテンビュー フットヒル大学 2008年)

→Wireshark関連はこちらを主な著書 AirPcapはもちろん、Wi-SpyやWiresharkの保守やサポートもやってます!どうかよろしくお願いします。

パケットキャプチャ入門 ― LANアナライザ Wireshark 活用術 ― 竹下 恵 著

B5判 344ページ 定価:2,940円(税込)本体2,800円+税 ISBN:978-4-89797-678-5

パケットキャプチャ実践技術 -- Wiresharkによるパケット解析応用編 -- 竹下 恵 著

B5判 432ページ 定価:3,570円(税込)(本体:3,400円+税) ISBN:978-4-89797-796-6

パケットキャプチャ入門 改訂版― LANアナライザ Wireshark 活用術 ― 竹下 恵 著

B5判 408ページ 定価:2,940円(税込)本体2,800円+税 ISBN:978-4-89797-875-8

Copyright Ikeriri Network Service Limited,All Rights Reserved.

+ English + 定款 + プライバシーポリシー + サイトマップ + 検索 + お問い合わせ